Infoblox Elite Partner

Next level networking

Infoblox hat die Verwaltung und Steuerung drei wichtiger Kernnetzdienste, namentlich DNS, DHCP und IP-Adressenverwaltung (IPAM), in einer einzigen Plattform zusammengefasst, die höchste Standards für Sicherheit, Verfügbarkeit sowie Betriebseffizienz bietet.

Infoblox bietet eine effektive, zentralisierte Verwaltung und Steuerung von DNS, DHCP und anderen Diensten sowie ganzen Netzwerken jeder Grössenordnung und Komplexität unabhängig von der Infrastruktur. Gewinnen Sie damit den Überblick über Ihre Netzwerkressourcen und verwalten Sie Netzwerkdienste zentral und automatisch über Virtualisierungsplattformen, Orchestrierungs- und Automatisierungstools, und Cloud-Service-Anbieter hinweg. Reduzieren Sie somit Fehler und Verzögerungen, die mit manuellem Aufwand verbunden sind.

DNS Security Lösungen

Technologie für die Netzwerk-Steuerung muss maximale Sicherheit und eine minimale Angriffsfläche bieten.

Die Secure DNS-Produktfamilie von Infoblox umfasst die Bereiche External DNS Security und DNS Firewall. Sie bieten einen starken Schutz vor DNS-Attacken wie Exploits, volumetrischen Angriffen oder DNS Hijacking und einen proaktiven Schutz gegen DNS-Malware mit intelligenter Feinabstimmung.

BloxOne ThreatTM Defense

BloxOne ThreatTM unterstützt Lösungen zur Orchestrierung, Automatisierung und Reaktion (SOAR) im Bereich Sicherheit. Es verkürzt die Zeit zur Untersuchung und Behebung von Cyber-Bedrohungen, optimiert die Leistung des gesamten Sicherheitsökosystems und senkt die Gesamtkosten für die Abwehr von Bedrohungen in Unternehmen.

Advanced DNS Protection (ADP)

Der erweiterte DNS Schutz von Infoblox unterscheidet in Echtzeit zwischen legitimem und bösartigem DNS-Verkehr. Der DNS Server antwortet ausschliesslich auf gültige Anfragen, selbst wenn er angegriffen wird. ADP bietet Schutz gegen volumetrische Angriffe, einschliesslich DDoS- und TCP/UDP/ICMP-Floods sowie DNS-Hijacking, Cache-Vergiftung und andere DNS-spezifische Angriffe.

Expert Partner und zertifizierter Technology Expert

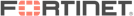

Mit dem überaus umfangreichen Fortinet Produkteportfolio kann die IT Infrastruktur eines Unternehmens vollumfänglich von externen sowie auch internen Gefahren geschützt werden. Die höchst zuverlässigen Produkte von Fortinet sind mit eigens konzipierter Hardware ausgestattet und durch selber entwickelten Security Prozessoren und Beschleunigungs-Bauteilen (ASIC) optimiert. Das Portfolio reicht von der FortiGate New Generation Firewall, über den Fortimanager zentrales Management und Logging, zu FortiAPs Wireless Lösungen und FortiMail Email Sicherheit.

Die hohe Qualität der Fortinet Produkte hat dem Hersteller mehrere Spitzenplätze im Gartner Quadrant gebracht. Die Produkte und Lösungen von Fortinet vereinen preisgekrönte Netzwerk- und Daten-Sicherheit sowie Produkte für den sicheren Zugang, die Informationen austauschen und in einer kooperativen «Security Fabric» zusammenwirken.

Security Fabric

Die Security Fabric vereint die gesamte Bandbreite der Sicherheits Technologien in einer Plattform und ist integraler Bestandteil des Netzwerks. Sie bietet überragenden Schutz vor neuen sowie bekannten Bedrohungen.

FortiGate – New Generation Firewall

Die FortiGate-Serie bietet von grossen Data Center Firewalls mit mehr als 1’000 Gbps Durchsatz und 100 Gbps Interfaces bis zu kleinen SOHO-Tischgeräten eine breite Auswahl. Allen gemeinsam ist eine einheitliche Bedienung, eine gute Hardware-Architektur mit Hardwarebeschleunigern und ein grosser Umfang an Funktionen von Firewalling für IPv4 und IPv6, VPN, SSL-VPN, Application Control, Anti-Virus, URL-Filtering, Intrusion Prevention (IPS), integriertem WLAN-Controller und vielen weiteren nützlichen Funktionen.

Daneben gibt es auch virtuelle Appliances für VMware ESXi, Microsoft Hyper-V, KVM und Citrix XENserver und Cloud-Integrationen.

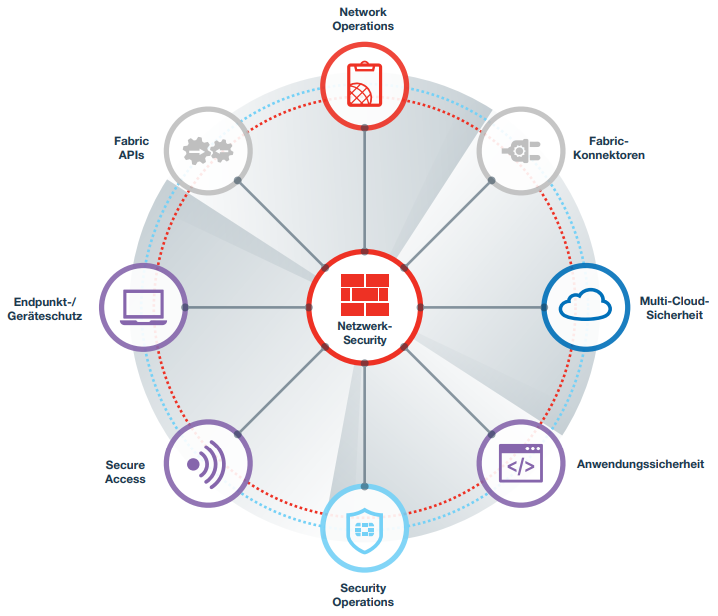

NUTANIX Scaler Partner

Hyperkonvergente Infrastruktur

Nutanix-Lösungen basieren auf der branchenweit beliebten HCI-Technologie (hyperkonvergente Infrastruktur). Dabei handelt es sich um eine vollständige Software Plattform, die überall ausgerollt, jederzeit modifiziert und dorthin gebracht werden kann, wo sie gebraucht wird; vor Ort, in der Cloud, eine Kombination (Hybrid Cloud) oder mehrere Clouds (Multi Cloud). Sie integriert Computing, Virtualisierung, Speicherung, Netzwerk und Sicherheit und unterstützt jede Anwendung in jeder Grössenordnung, ob vor Ort oder in der Cloud.

Nutanix Software- und Cloud-Services vereinheitlichen den IT-Betrieb und sorgen für reibungslose Anwendungsmobilität über unterschiedliche Cloud-Umgebungen hinweg. Sie verbindet die Einfachheit und Agilität der Public Cloud mit der Leistung, Sicherheit und Kontrolle der Privaten Cloud.

- Komplette Cloud-Umgebung – Integration aller Computing-, Virtualisierungs- Speicherung-, und Netzwerk-Ressourcen

- Zentrales Management – Steuerung der Rechenzentrumsinfrastrukturen, Anwendungen und Clouds über ein benutzerfreundliches, zentrales Dashboard

- Schnelle Bereitstellung von Anwendungen – Anwendungen oder virtuelle Desktops sind in kürzester Zeit einsetzbar

- Automatisiertes Anwendungsmanagement – Automatisierung von alltäglichen IT Aufgaben

- Kostenreduktion – Reduktion der Gesamtbetriebskosten des Rechenzentrums um bis zu 60%

- Echte Hybrid-Cloud – Kombination aus Private- und Public-Cloud-Prozessen durch das einheitliche Management

Nutanix Hyperkonvergente Infrastruktur (HCI)

Nutanix ist eine so genannte hyper-konvergierte Infrastrukturlösung (HCI), die auf verschiedenen Arten von einzelnen Servern (Knoten) läuft. Alle diese Server sind durch die HCI Softwareplattform miteinander verbunden. Die Prozessoren, der interne Speicher, die Festplatten (Storage) und Netzwerkschnittstellen sind in Clustern gebündelt, auf denen virtuelle Maschinen ausgeführt werden.

Die Verteilung der Daten, Anwendungen und der gesamten Arbeitslast auf mehrere Server macht die HCI Plattform besonders leistungsstark. Durch die integrierte Datenreplizierung auf die Server – auch über zwei Standorte hinweg – ist die Ausfallsicherheit sehr hoch. Sobald einer der Knoten ausfällt, wird die Verfügbarkeit der Plattform und der Anwendungen nicht beeinträchtigt.

Die Hardware ist sehr einfach skalierbar. Da ein Knoten alle benötigten Komponenten beinhaltet, kann ein bestehender Cluster innert kürzester Zeit erweitert werden. Dadurch wächst die Nutanix Infrastruktur mit dem Unternehmen mit. Updates eines gesamten Clusters inklusive Firmwareupgrade aller Server ohne Downtime ist mit wenigen Klicks möglich.

Nutanix arbeitet eng mit anderen Hardwareherstellern zusammen, um ihren Kunden die grösstmögliche Wahlfreiheit zu ermöglichen. Cisco, Dell, Fujitsu, HPE, Huawei, Lenovo und einige andere bieten alle von Nutanix zertifizierte Hardware an. Zudem kann anbieterübergreifend Hardware zu einem grossen Cluster kombiniert oder Produkte wie Infoblox eingebunden werden.

Auch beim Hypervisor ist die Lösung offen. Unterstützt werden Hyper-V ESXi und das eigene AHV. Letzteres basiert auf KVM und ist im Produkt ohne zusätzliche Lizenzgebühren enthalten.

Gold Partner

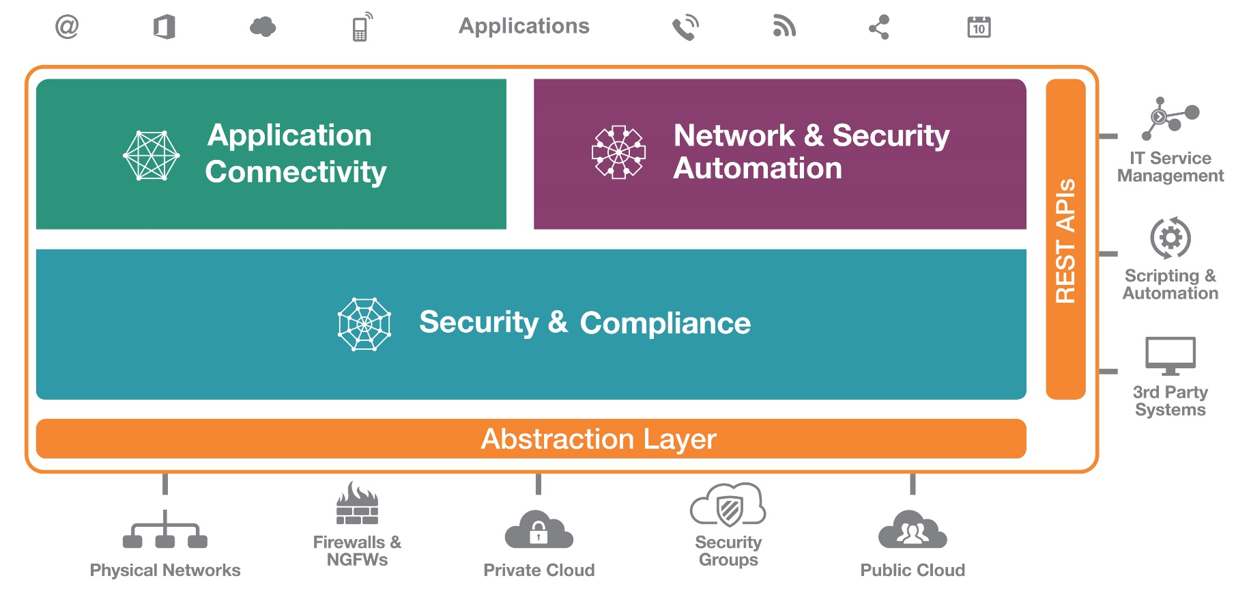

Network Security Policy Orchestration

Tufin® ist Marktführer im Bereich Network Security Policy Orchestration

Mit Tufin können Unternehmen Sicherheitsrichtlinien in hybriden Umgebungen (Cloud, physische Netzwerke und virtualisierte Infrastrukturen) zentral verwalten, visualisieren und steuern.

Die preisgekrönte Tufin Orchestration Suite™ ist eine Policy-orientierte Komplettlösung für die automatisierte Planung, Umsetzung und Prüfung von Änderungen im Bereich der Netzwerksicherheit. Unternehmen entscheiden sich für Tufin, um in einer sich permanent ändernden Umgebung mit vielseitigen Anforderungen eine hohe Agilität zu erreichen und gleichzeitig einen robusten Sicherheitsstatus zu wahren. Die Automatisierung der Netzwerksicherheit ermöglicht es Unternehmen, Sicherheitsänderungen innerhalb von Minuten statt Tagen mit kontinuierlicher Compliance und erhöhter Agilität umzusetzen.

SecureTrack – Firewall Management Lösung

- Visibilität selbst in komplexen, verteilten Umgebungen

- Automatische Dokumentation aller Regeländerungen

- Optimierung bestehender Regelwerke

- Reporting, Audit & Compliance

- Unified Security Policy (USP)

SecureApp – Sichtbarkeit und Kontrolle

- Brücke zwischen App-Dev Op Teams und Netzwerk-Teams

- Visibilität über End-zu-End Beziehungen von Applikationen

- Migrationsplanung

- Dokumentation der Konnektivität von Applikationen

SecureChange – Change Management

- Klare Definition von Change Workflows

- Change Analyse mit USP

- Policy Design

- Optionale Provisionierung

- Automatische Dokumentation im Zusammenspiel mit SecureTrack

- Sinnvolle weitreichende Automatisierung von Changes

Gold Partner

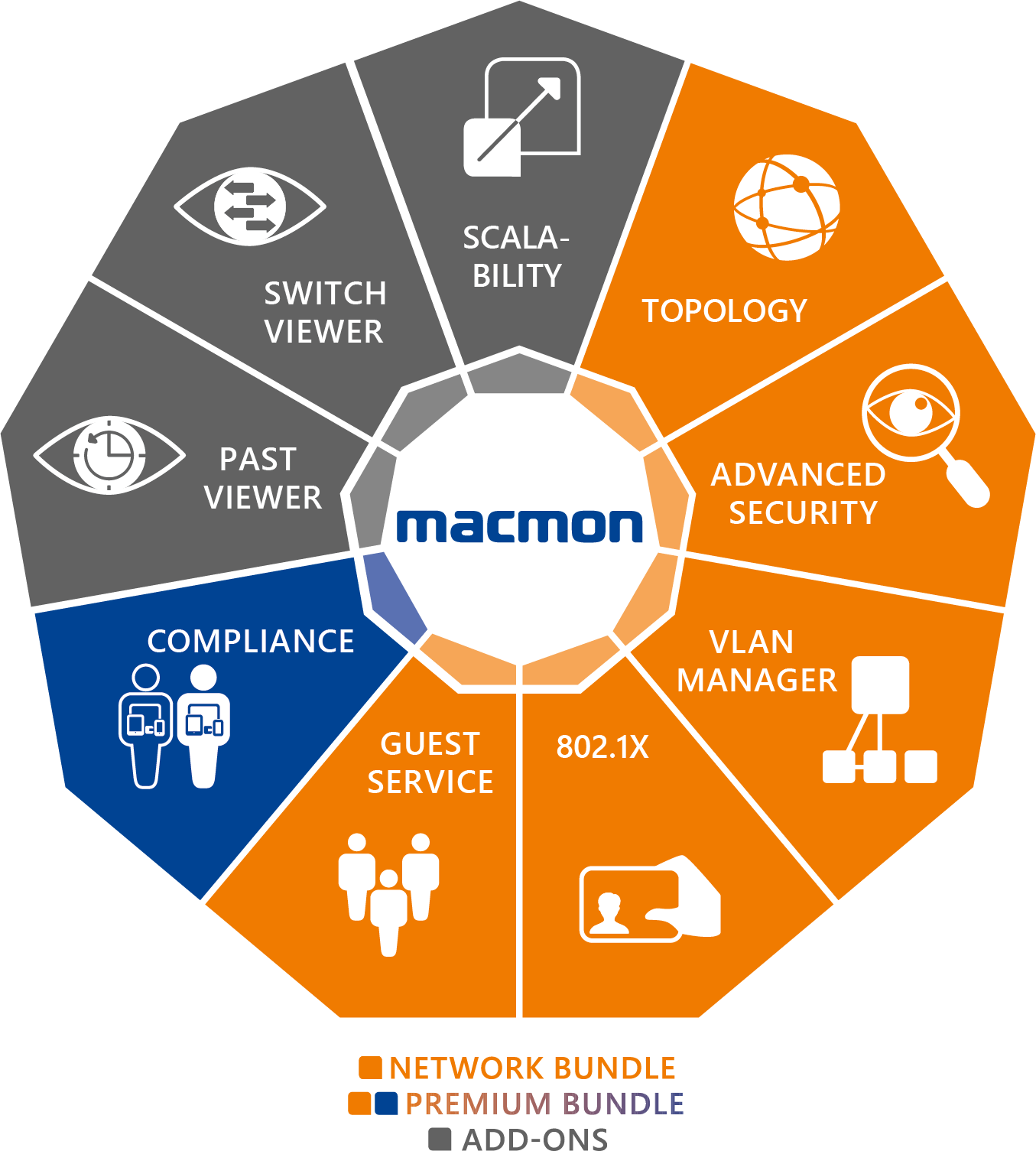

Transparenz und Kontrolle über Ihr Netzwerk

Mit der NAC (Network Access Control) Lösung von macmon erhalten Sie den vollständigen Einblick in Ihre Netzwerkumgebung. Sie haben jederzeit die Kontrolle und wissen, welche Geräte sich in Ihrem Netzwerk befinden und wo diese stehen. Macmon identifiziert jegliche in Ihrem Netzwerk eingebundenen Systeme und überwacht diese effizient.

Firmengeräte können sehr einfach über die lokale Datenbank oder eine zentrale Identitätsquelle (z.B. Active Directory) authentisiert und durch macmon für den Zugriff auf die, für die Endgerätegruppe festgelegten Netze, autorisiert werden. Und dies unabhängig davon ob das Gerät sich per WLAN oder über das kabelgebunde Netz verbindet.

Gäste und privat mitgebrachte Geräte (BYOD) können über das Gästeportal, mithilfe eines dynamischen Managements der Netzwerksegmente, einfach und sicher zugelassen werden.

Die NAC Lösung von macmon ist einfach zu implementieren und bietet Integrationsmöglichkeiten mit Lösungen von zahlreichen Drittanbietern.

Übersicht der macmon Produkte Bundles:

- Network Bundle: effizienter Schutz der Netzwerkzugänge

- Premium Bundle: Erweiterung des Network Bundles mit umfangreichen Mechanismen zur Prüfung des Compliance-/Sicherheitsstatus von Endgeräten und der schnellen Durchsetzung von Sicherheitsrichtlinien

- Add-Ons: Erweiterung der Netzwerkmanagement Funktionen für eine erhöhte Sicherheit

Gold Partner

Zuverlässig integrierbare Lösungen für den Mailverkehr

SEPPmail bietet seit über 10 Jahren zuverlässige und leicht integrierbare Lösungen für den sicheren Mailverkehr. Die Secure-E-Mail-Lösung der Schweizer Firma SEPPmail beinhaltet sämtliche Funktionen, um den Versand vertraulicher Daten via E-Mail zu schützen, die Authentizität des Senders zu garantieren und die Vertraulichkeit und Integrität der Botschaft zu sichern.

Jede SEPPmail-Appliance lässt sich basierend auf den kundenspezifischen Anforderungen konfigurieren und nahtlos erweitern. Sie haben die Auswahl von der Einstiegslösung bis hin zur vollumfänglichen Secure-E-Mail-Plattform.

Sicherer Mailverkehr

Ob als VM oder als Appliance, die SEPPmail übernimmt die Verschlüsselung und die Signierung des Mailverkehrs. Das interne, weitgehend automatisierbare Zertifikatmanagement verwaltet ebenso den Import von selbstsignierten S/MIME- und PGP-Zertifikaten wie auch die Erstellung oder Anforderung von Zertifikaten für neue User. Die Clusterfähigkeit garantiert einen robusten und störungsresistenten Mailverkehr.

Secure E-Mail Gateway

Der mehrfach ausgezeichnete Secure E-Mail Gateway von SEPPmail überzeugt durch seine Funktionalität, Einfachheit und Flexibilität.

Es übernimmt das Schlüsselmanagement ohne administrativen Aufwand für den Administrator und bestimmt autonom die geeignetste Verschlüsselungsmethode für den Empfänger. Folgende Verfahren werden unterstützt:

- Patentierte GINA Verschlüsselung

- Domänen Verschlüsselung

- OpenPGP Verschlüsselung

- S/MIME Verschlüsselung

- TLS Verschlüsselung

Weitere Produkte

- Domänen Verschlüsselung

- Digitale Signatur

- Individuelle Verschlüsselung

- Zentrales Disclaimer Management

Zertifizierter Partner

Cloud Daten Management und Backup

Rubrik erleichtert Firmen in der ganzen Welt den Umgang mit ihren Daten und bewahrt sie sicher auf. Rubrik bietet ein wunderbar einfaches Produkt für Firmen an, um die Herausforderung und Bedürfnisse im Bereich Datenmanagement anzugehen. Sie verfügen über Erfahrung aus der Endkunden- und Enterprise-Sicht, um mit einem frischen Ansatz ein leidiges Problem zu lösen: Backup und Recovery.

Rubrik Cloud Data Management

Innovator Partner

Palo Alto Networks gestaltet die Cloud-zentrierte Zukunft mit Technologien, die die Art und Weise, wie Menschen und Organisationen arbeiten, verändern.

![]()

Enterprise Security

Eine einzige Plattform, welche die essentiellen Produkte für die IT Sicherheit eines Unternehmens vereint. Der Einsatz dieser Plattform führt zu einer vereinfachten und hochwirksamen Vernetzung und Sicherheit der IT Umgebung.

- Next-Generation Firewalls

- Cloud Access Security

- Security subscriptions

- Network Security Management

![]()

Cloud Security

Prisma™ Cloud bietet vollständige Sicherheit während des gesamten Entwicklungslebenszyklus in jeder beliebigen Cloud, so dass Sie mit Zuversicht native Cloud-Anwendungen entwickeln können.

- Umfassende native Cloud-Sicherheit

- Kompletter Lebenszyklus

- Über jede Cloud hinweg

- AWS, Microsoft Azure, Google Cloud

![]()

Security Operations

Alles verhindern, was man verhindern kann. Alles, was Sie nicht verhindern, aufdecken und schnell untersuchen können.

- Cortex XDR

- Cortex XSOAR

- Cortex Data Lake

- AutoFocus

Mikrosegmentierung

Guardicore ist ein Anbieter für Rechenzentrums- und Cloud-Sicherheit. Als Teil seiner Centra Sicherheitsplattform, schliesst Guardicore die Lücke in der Applikationstransparenz, die die meisten Unternehmen heute haben. Die Segmentierungslösung von Guardicore integriert tiefe, granulare Visibilität in die gesamte IT Infrastruktur. Sie berücksichtigt somit die Netzwerk- und Anwendungsflüsse in Kombination mit Echtzeit-Erkennung und –Reaktion auf Sicherheitsverletzungen im gesamten Datenverkehr und allen Anwendungen. Guardicore bietet mehr Sicherheit und Transparenz in der Cloud, im Rechenzentrum und am Endpunkt.

Mit Guardicore sind Segmentierungsprojekte erschwinglich und lassen sich in kurzem Zeitrahmen umsetzen. Der reine Software-Ansatz ist vom physischen Netzwerk entkoppelt und bietet eine schnellere Alternative zu Firewalls.

Guardicore Centra

«Der schnellste Weg zur Visualisierung und Segmentierung Ihrer Assets im Rechenzentrum, in der Cloud oder in der Hybrid-Cloud-Infrastruktur.» www.guardicore.com

Die Sicherheitsplattform Centra nutzt softwarebasierte Segmentierung, um schneller und einfacher einen höheren Sicherheitsstandart zu erreichen ohne den Betrieb zu stören.

- Granulare Visibilität: Abbildung von Netzwerk- und Anwendungsflüssen bis auf die Prozessebene mit Echtzeit Erkennung und historischen Daten. Abstraktion mit Hilfe von Labels.

- Plattformunabhängigkeit: Mikrosegmentierung über eine beliebige Kombination von Legacy-Systemen, Bare-Metal-Servern, VMs, Containern oder Cloud Instanzen.

- Durchsetzung von Richtlinien: Definition und Durchsetzung von Richtlinien auf Netzwerk-, Workload-, Benutzer-, Geräte- und Prozessebene, um kritische Anwendungen und Infrastrukturen zu isolieren und zu segmentieren.

- Umfassende Unterstützung für Anwendungsfälle: Unterstützt die breiteste Palette von Anwendungsfällen für Segmentierung und Mikrosegmentierung – von Umgebungs-segmentierung (DEV/TEST/PROD) bis hin zur Anwendungs-abgrenzung (Ring-fencing).

- Breiter Schutz: Integrierte Funktionen zur Erkennung von Sicherheitsverletzungen und Reaktion auf solche Vorfälle.

Entdecken Sie die Leistungsfähigkeit der Arista Switche!

Mit den Arista Switchen betreten Sie eine neue Dimension der Netzwerkleistung. Die Switching-Lösungen bieten Ihnen eine aussergewöhnliche Kombination aus Geschwindigkeit, Zuverlässigkeit und Skalierbarkeit.

Egal ob Sie ein kleines Unternehmen sind, das ein zuverlässiges Netzwerk für den täglichen Betrieb betreibt, oder ein grosses Rechenzentrum, das enorme Datenmengen verarbeiten muss – mit den Arista Switchen sind Sie für jeden Fall gut ausgerüstet. Durch die innovative Architektur und die fortschrittlichen Funktionen ermöglichen sie eine nahtlose Konnektivität und eine optimale Leistung innerhalb Ihrer Netzwerkinfrastruktur.

Die Arista Switche bieten sehr schnelle Übertragungsgeschwindigkeiten, um den Datenverkehr effizient zu verarbeiten. Mit den flexiblen Konfigurationsoptionen können die Switches an die individuellen Anforderungen des Unternehmens angepasst werden. Darüber hinaus bieten sie eine hohe Ausfallsicherheit und verbesserte Sicherheitsfunktionen, um Ihre Daten zu schützen und Ihr Netzwerk vor unerwünschten Zugriffen zu sichern.

Das Herzstück der Arista Switches ist ihre hochmoderne Architektur, die für die Bewältigung der anspruchsvollsten Workloads ausgelegt ist. Ausgestattet mit Hochgeschwindigkeits-ASICs (Application Specific Integrated Circuits) liefern diese Switches eine blitzschnelle Datenverarbeitung, die minimale Latenzzeiten gewährleistet und die Netzwerkeffizienz maximiert.

Mit einer intuitiven Benutzeroberfläche und einer einfachen Konfiguration ermöglichen sie eine schnelle Inbetriebnahme und vereinfachen den Betrieb und die Verwaltung Ihres Netzwerks. Zudem unterstützen sie moderne Netzwerkstandards und sind zukunftssicher, um Ihnen auch in den kommenden Jahren eine optimale Leistung zu bieten.

System Integrator Partner

Sicherheitsverletzungen und Cyber-Bedrohungen schneller erkennen

Die patentierte und preisgekrönte Security-Intelligence-Platform des Unternehmens LogRhythm umfasst Security Information and Event Management (SIEM), Log-Management, die Überwachung der Datenintegrität, Netzwerkforensik und Hostforensik. Unternehmen können so Sicherheitsverletzungen und hochkomplexe Cyber-Bedrohungen schneller und akkurater erkennen als jemals zuvor.

PRODUKTE

LogRhythm SIEM 2.0

LogRhythm ist eine „Enterprise-class“ Plattform, die nahtlos Log-Management, SIEM 2.0, File integrity- und Host-Activity –Monitoring in einer integrierten Lösung zusammenfasst. Sie wurde entworfen, um einer ständig wechselnden Landschaft von Bedrohungen, mit einer vollständigen Suite von „High Performance Tools“ für Sicherheit, Compliance und IT zu begegnen. LogRhythm bietet umfassende, nützliche und umsetzbare Einblicke über das, was in der IT-Umgebung Ihres Unternehmens wirklich vorgeht.

Aus Log-Daten hilfreiche Informationen für Compliance, Security und Operations gewinnen

Jedes Unternehmen ist einzigartig. Doch Millionen von Protokollen zu erfassen, zu analysieren und täglich zu speichern, stehen alle Unternehmen vor ähnlichen Herausforderungen. Bei der effizienten Nutzung der Log-Daten helfen wir komplexe geschäftliche Herausforderungen zu lösen.

LogRhythm versteht diese Herausforderungen und hat eine umfassende Log-Management und-Analyse Lösung entworfen, inklusive Event Management, fortschrittliche Korrelations-und Mustererkennung kurz SIEM-2.0-Lösung.

Premium Partner

Identitäts- und Betrugsschutzlösungen

Die Firma OneSpan (ehemals Vasco) ist ein führender Anbieter im Bereich der Cyber-Sicherheitstechnologie. Die Lösungen von OneSpan reichen von der risikobasierten adaptiven Authentifizierung bis hin zur digitalen Identitätsprüfung und werden auf einer Cloud-basierten Plattform bereitgestellt. Sie setzen den Fokus auf verifizierte Identitäten, intelligente Betrugsabwehr, sichere Kontoeröffnung und Transaktionen, und das Signieren von Dokumenten mit eSignaturen. Mit den Lösungen von OneSpan gestalten Sie die Benützung der digitalen Plattformen für Ihre User sicher und angenehm.

Die Sidarion legt den Fokus des OneSpan Produkteportfolios auf die Authentifizierungs-Lösungen:

- Intelligente adaptive Authentifizierung: Orchestrierung zur Erkennung, Authentifizierung und Reduktion von Betrug, sowie der Optimierung des digitalen Erlebnis

- Mobile Security Suite: App-Sicherheits- und Authentifizierungsfunktionen

- Mobile Authentifikatoren: Erhöhung der Sicherheit durch Zwei-Faktor-Authentifizierung mit mobilen Geräten

- Authentifizierungs-Server: vollständige Verwaltung des Passwörter und Tokens in einem einzigen, integrierten System

- Hardware Authentifikatoren: benutzerfreundlichen Digipass-Hardware-Authentifikatoren zur Sicherung von Remote-Zugriff

Menlo bietet Sicherheit durch Isolation

Menlo verfolgt einen neuartigen Ansatz der Bekämpfung von Cyber Attacken wie Malware oder Phishing. Mit der Menlo Security Isolation Plattform (MSIP) bietet der Hersteller eine Möglichkeit, die Schadsoftware abzufangen, bevor sie überhaupt zum Anwender gelangen kann.

Isolation statt Erkennung

Die Lösung beseitigt webbasierte Malware (von Websites, E-Mails, Dokumenten) durch die Umleitung auf die MSIP und isoliert den Client vor sämtlichen schädlichen Inhalten. Aufwändige Analysen von Gefahrenmeldungen und Support-Aufwände, wie sie bei Detection Systemen zu finden sind, werden deutlich reduziert.

Empfängt die MSIP eine Webanforderung vom Benutzer, wird dieser einem dedizierten virtuellen Container (DVC), einer abgesicherten virtuellen Umgebung, zugewiesen. Das Betriebssystem auf dem Isolator leitet die Anfrage ins Internet weiter.

Die Antwort auf die Benutzeranfrage von der Ziel-Website wird von der Isolation Plattform aufgenommen und im Browser innerhalb des DVCs ausgeführt. Handelt es sich um Schadcode, kann diese keinen Schaden anrichten. Sobald die Malware versucht, auf unbefugte Prozesse oder Dateien zuzugreifen, wird der Isolator mit seinem gesamten Inhalt entsorgt, forensische Daten protokolliert und ein Alarm ausgelöst.

Die MSIP integriert sich in die Infrastruktur wie eine klassische Web-Proxy- und E-Mail-MTA-Lösung. Jede Art von ausführbarem Webinhalt wie Java oder Flash wird von der Adaptive Clientless Rendering™ (ACR) Technologie in HTML 5 umgewandelt. Der Benutzer erhält somit ein Abbild der jeweiligen angefragten Website. Dadurch verändert sich das Browser Erlebnis für den Anwender nicht.

Das Produktportfolio von Menlo beinhaltet drei kombinierbare, aber auch einzeln verfügbare Lösungen:

- Web Isolation Service

- Document Isolation Service

- Phishing Isolation Service

Keine zusätzliche Software auf dem Endgerät

Entlastung des Security Teams da die Analyse der Gefahren wegfällt

100% sichere Isolation des Clients vor schädlichen Inhalten (auch Bilder und Fonts)

Entfernt Java und Flash vom Browser

Schutz vor Phishing-Attacken

Als Cloud oder on-prem Lösung (VM)

Lizenziert pro User und Jahr

Cloud-Sicherheit überall dort, wo sich Ihre Mitarbeiter aufhalten

Die Next-Generation Bitglass Cloud Access Security Broker (CASB) Lösung ermöglicht es Ihrem Unternehmen, die Cloud zu nutzen und gleichzeitig Datensicherheit und die Einhaltung gesetzlicher Vorschriften zu gewährleisten. Bitglass sichert Ihre Daten über jede Cloud Anwendung und jedes Gerät hinweg.

Mit dem Einsatz der CASB Lösung ermöglichen Sie den Schutz vor Bedrohungen und die kontextbezogene Kontrolle des Datenzugriffs von jedem Gerät aus, selbst von nicht verwalteten Geräten. Mit Bitglass können Unternehmen auch selektiv Daten von verlorenen, gestohlenen oder nicht mehr bereitgestellten Geräten löschen.

Der Bitglass Zero-day CASB CoreTM verwendet maschinenlernende Techniken, um Echtzeit-Daten- und Bedrohungsschutz über den dynamischen Cloud-Footprint des Unternehmens zu liefern. Die Plattform passt sich automatisch an neue Cloud-Anwendungen, Malware-Bedrohungen, Verhaltensweisen und vieles mehr an, lernt sie und passt sie an – für jede Anwendung und jedes Gerät.

- Sicherung sensibler Daten in verwalteten Cloud-Anwendungen: Umfassende Kontrolle und Transparenz für jede verwaltete Anwendung (unter anderem Zugriffskontrolle, Verhinderung von Datenlecks, Schutz vor Malware, Analyse des Benutzerverhaltens)

- Vermeidung von Datenlecks in nicht verwaltete Cloud-Anwendungen: Kontrolle über die User Interaktion mit belibigen Cloud Anwendungen wie Facebook, Dropbox oder LinkedIn. Benutzer können diese Anwendungen anzeigen und mit ihnen interagieren. Das Hochladen von Inhalten wird aber unterbunden.

- Schutz der privaten Geräte (BYOD): Der von Bitglass patentierte agentenlose mobile Datenschutz bietet Kontrolle über Unternehmensdaten und -anwendungen auf persönlich verwalteten Geräten. Die automatisierte, transparente Bereitstellung erfordert kein Eingreifen der IT-Abteilung oder der Mitarbeiter.

- Erkennen und Reagieren auf verdächtige Aktivitäten: Anomales Benutzerverhalten erkennen und unterbinden. Das Einloggen eines Hackers von neuen Geräten oder Standorten aus oder Versuche, ungewöhnlich grosse Datenmengen von einer Cloud-Anwendung herunterzuladen, können blockiert werden.

- Schnelle Bereitstellung der Architektur: Die einzigartige agentenlose Next-Gen-Architektur von Bitglass ermöglicht einen schnellen Einsatz in grossem Massstab unter Wahrung der Privatsphäre der Endbenutzer.

Reduzieren Sie das Risiko über Ihre gesamte Umgebung. Die Cloud-Plattform von Rapid7 bietet Ihnen volle Transparenz, Analytik- und Automatisierungsfähigkeiten, damit Sie mit Einfachheit Schwachstellen überwachen, verdächtige Aktivitäten erkennen, Angriffe untersuchen und unterbinden, sowie Ihre Aufgaben automatisieren können.

- InsightVM: Schwachstellen Management

- InsightIDR: Benutzerverhaltens-Analyse und SIEM

- InsightAppSec: Applikations-Sicherheit

- InsightConnect: Orchestrierung und Automation

- InsightOps: Logging Management

Gold Partner

Optimierung der Performanz und Transparenz

Die Firma riverbed hat sich seit ihrer Gründung im Jahre 2002 im Bereich der WAN-Optimierung erfolgreich gegen die bekannten Grosskonzerne wie Cisco und Juniper durchsetzen können. Durch innovative Technologie ist riverbed seit Jahren unangefochtener Leader im Gartner Quadrant für „Wan Optimization Management“. Die SteelFusion-Appliance ermöglicht auf der ganzen Welt verteilten Datenzentren die schnelle Synchronisation von Daten, sodass die User auch bei vollständigem WAN-Ausfall noch immer Zugriff auf aktuellste Daten haben.

Riverbed SteelHead™

Die Riverbed Steelhead beschleunigt Applikationen und Datentransfer über Wide Area und hybride Netzwerke. Doch nicht nur die erhöhte Geschwindigkeit, auch die bessere Übersicht und das vereinfachte Management über den WAN-Verkehr sind unschätzbare Vorteile in den Hauptsitzen, den Tochtergesellschaften und bei Cloud-Anwendungen.

Riverbed SteelCentral™

Durch die immer weiter verstreuten Tochterfirmen stellt sich schon seit Jahren das Problem des zentralen Managements und Monitorings des Datenstroms. Durch die SteelHead-Technologie noch zusätzlich beschleunigt, sind die SteelCentral NetShark-Appliances in der Lage, schnell in jeder Aussenstelle den Traffic zu speichern, zu analysieren und zu managen. Die Fehlersuche wird dadurch stark vereinfacht, was in einem derart wichtigen Bereich von unschätzbarem Wert sein kann.

Enterprise Level Solution Provider

Virtualisierte Server-Infrastruktur

VMware ist bei unseren Kunden die bevorzugte Software für die Virtualisierung der Server-Infrastruktur. Das Portfolio reicht vom kostenfreien Hypervisor ESXi bis zur Suite zur Verwaltung und Automatisierung komplexer Abläufe und Architekturen in Ihren Rechenzentren. In Kombination mit einem Nutanix converged Cluster erreichen wir damit einen sehr stabilen und einfachen Betrieb Ihrer IT-Umgebung.

PRODUKTE

vSphere

VMware vSphere® ist die weltweit führende Virtualisierungsplattform zum Aufbau von Cloud-Infrastrukturen.

Leistungsstarkes Computing:

Virtualisieren Sie Ihre x86-Serverressourcen und aggregieren Sie sie in logischen Pools für die Zuweisung mehrerer Workloads.

Netzwerkservices

Profitieren Sie von optimierten Netzwerkservices für virtuelle Umgebungen sowie von vereinfachter Verwaltung und vereinfachtem Management.

Hohe Sicherheit

Schützen Sie Ihre Daten und Anwendungen mit der sichersten Bare-Metal-Virtualisierungsplattform der Branche.

Hochverfügbarkeit

Maximieren Sie die Betriebszeit Ihrer gesamten virtualisierten Infrastruktur, reduzieren Sie ungeplante Ausfallzeiten und eliminieren Sie geplante Ausfallzeiten für Server- und Storage-Wartung.

Konsistente Automatisierung

Senken Sie Betriebsausgaben und minimieren Sie Fehler durch die Optimierung von Routineaufgaben mit den präzisen und zuverlässigen Lösungen von vSphere.

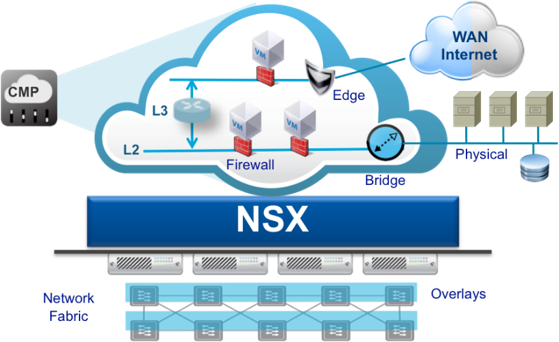

NSX

VMware NSX ist die Netzwerk-Virtualisierungsplattform für das Software-Defined Datacenter (SDDC)

NSX integriert Netzwerk- und Sicherheitsfunktionen, die üblicherweise von der Hardware übernommen werden, direkt in den Hypervisor. Ähnlich wie die Servervirtualisierung vor 10 Jahren transformiert die NSX-Plattform für Netzwerkvirtualisierung das Betriebsmodell des Rechenzentrumsnetzwerks grundlegend und hilft Tausenden Kunden dabei, das Potenzial des SDDC voll auszuschöpfen.

NSX bildet die gesamte Netzwerkumgebung als Software ab. NSX stellt umfassende logische Netzwerkelemente und -services bereit wie logisches Switching, Routing, Firewalling, Lastausgleich, VPN, QoS und Überwachung. Virtuelle Netzwerke werden programmatisch bereitgestellt und unabhängig von der zugrunde liegenden Hardware verwaltet.

Netzwerk-Mikrosegmentierung

Mit automatisierten, detaillierten Richtlinien, die mit den virtuellen Maschinen verknüpft sind, sorgt NSX für mehr Sicherheit innerhalb des Rechenzentrums. NSX ermöglicht Mikrosegmentierung und dämmt so die laterale Ausbreitung von Bedrohungen innerhalb des Rechenzentrums erheblich ein. Da Mikrosegmentierung mit NSX aus betrieblicher Sicht sinnvoll wird, ermöglicht NSX ein grundlegend besseres Sicherheitsmodell im Rechenzentrum.

Horizon

VMware Horizon™ bietet virtualisierte und Remote-Desktops und Anwendungen über eine einzige Plattform und ermöglicht Anwendern Zugang zu allen ihren Windows- und Online-Ressourcen über einen einheitlichen Arbeitsbereich.

Bereitstellung von Desktops und Anwendungen über eine einzige Plattform

Stellen Sie virtuelle oder Remote-Desktops und Anwendungen über eine einzige Plattform bereit, um das Management zu optimieren und Anwender einfach zu berechtigen.

Einheitliche Arbeitsumgebung mit großartiger Anwendererfahrung

Sichere Bereitstellung von Desktops, Anwendungen und Onlineservices für Anwender in einer einheitlichen Arbeitsumgebung. Einheitliche Anwendererfahrung – unabhängig von Gerät, Ort, Medien und Art der Verbindung

Zentrales Image-Management

Zentrales Image-Management für physische, virtuelle und BYO-Geräte.

„Closed Loop“-Management und -Automatisierung

Konsolidierte Kontrolle, Bereitstellung und Sicherheit von Anwender-Computing-Ressourcen mithilfe von Cloud-Analysefunktionen, -Automatisierung und -Orchestrierung sowie Self-Service für die Cloud.

Optimiert für das Software-Defined Datacenter

Dynamische Zuweisung von Ressourcen mit virtuellem Storage, virtuellem Computing und virtuellen Netzwerken, um Desktop-Services nach Bedarf einfach und kostengünstig bereitstellen zu können

Neudefinition von Cloud-, Netzwerk- und Datensicherheit

Netskope’s Security Cloud vereint Sicherheits- und Netzwerklösungen auf einer einzigen Plattform mit einer einzigen Management Console und einem einzigen Policy Framework für alle Produkte:

- Next Gen SWG (inkl. CASB)

- Zero Trust Network Access

- Cloud Firewall

- SSPM/CSPM

- Advanced Data Protection

- Advanced Threat Protection

- Borderless SD-WAN

Netskope’s Private Cloud Infrastruktur mit eigenen Rechenzentren ist weltweit an 70 Regionen vertreten und ist das drittgrösste Peering-Netzwerk der Welt. Alle Regionen sind für Netskope’s Kunden ohne Kostenaufschlag nutzbar und bieten vollen Funktionsumfang. Mit Netskope’s Rechenzentren in Genf und Zürich haben Sie zudem die Möglichkeit, Ihre Daten innerhalb der Landesgrenzen zu halten.

Netskope wurde im April 2023 von Gartner als Marktführer für Security Service Edge ausgewählt. Insbesondere in den Bereichen “Absicherung der Remote Mitarbeiter” und “Schutz sensibler Daten” hat Netskope seine Wettbewerber überholt.

Veam Pro Partner

Cloud Datamanagement

Veeam® bietet unter dem Schlagwort „Modern Data Protection“™ ausgereifte Datensicherungsfunktionen. Wir sind mit aktuellen IT-Anforderungen bestens vertraut und unterstützen Unternehmen bei der Bewältigung typischer Probleme, die sich durch das Backup veralteter Systeme ergeben: hohe Kosten, mehr Komplexität und fehlende Kapazitäten. Veeam stellt leistungsstarke, benutzerfreundliche und kostengünstige Lösungen bereit, die speziell für virtualisierte Umgebungen und die Cloud konzipiert wurden und sich perfekt in moderne Rechenzentren integrieren.

- Backup Modernisierung: Die Automatisierungsfunktionen entlasten Ihre Mitarbeiter und begünstigen die Weiterentwicklung Ihrer Backup Umgebung bei anhaltendem hohen Schutz der Daten.

- Hybrid Cloud Acceleration: Mit dem einheitlichen Cloud Backup erhalten Sie eine Lösung, die verwaltet, sichert und eine nahtlose Datenübertragung ermöglicht. Die Kapazitätsplanung und das Management werden vereinfacht und Sie erhalten einen zentralen Einblick in Ihre gesamte Umgebung.

- Datensicherheit und Compliance: Erhöhen Sie den Schutz Ihrer Daten mit der kompletten Isolierung der Backups gegen Ransomware und bewahren Sie gleichzeitig die Kontrolle über Compliance und Governance Themen.

Vereinfachte IT-Prozesse für hybride Umgebungen

Red Hat ist davon überzeugt, dass offene, hybride Technologien die Zukunft der IT sind. Das Betriebssystem der Cloud ist Open Source. Die hybride IT tritt in jeder Organisation in Erscheinung, und offene Technologien geben Ihnen das Zepter zur Steuerung heutiger Trends und Ihrer eigenen Zukunft in die Hand.

Die Verwaltung einer komplexen, hybriden IT-Umgebung kann mehrere Managementtools, redundante Richtlinien und zusätzliche Mitarbeiter zur Abwicklung des Betriebs erfordern. Red Hat® CloudForms vereinfacht die IT-Prozesse und ermöglicht einheitliche Verwaltungs- und Betriebsabläufe für hybride Umgebungen.

Wir unterstützen Sie bei der Umstellung Ihrer IT-Infrastruktur von einem herkömmlichen Virtualisierungsprozess zu einem IaaS-Modell (Infrastructure as a Service) und gewährleistet so neben einem umfassenden Investitionsschutz ein einheitliches Benutzererlebnis und eine konsistente Funktionalität.

Red Hat bietet eine Vielzahl an Lösungen in den Bereichen Cloud, Infrastruktur, Integration, App-Entwicklung und Automatisierung & Management an.

PRODUCTS

Red Hat CloudForms

Red Hat CloudForms bietet ein umfassendes Cloud-Management mit:

Schnellere Servicebereitstellung zu geringeren Betriebskosten

Self Service-Portal und -Katalog mit automatischer Bereitstellung

Lifecycle-Management für Workloads, einschliesslich Neukonfiguration und Stilllegung von Ressourcen

Durchsetzung von Ressourcenquoten, Kostenzuweisung und Abrechnung

Verbesserte betriebliche Transparenz und Kontrolle

Kontinuierliche Erkennung, Überwachung und Verfolgung

Auslastung und Optimierung von Ressourcen sowie Kapazitätsplanung

Planung von Entity-Beziehungen mit Zeitleisten und Ereignissen

Verlässliche Compliance und Governance

Automatische Durchsetzung von Richtlinien und Massnahmen zur Problembehebung

Segmentierter Benutzerzugriff mit Genehmigungs-Workflows

Konfigurationsüberprüfung, Änderungsverfolgung und Abweichungsanalyse

Red Hat OpenStack

Der IT-Bereich steht vor der Herausforderung, immer schneller auf die wachsenden Kundenanforderungen reagieren zu müssen. IT-Organisationen wenden sich daher in zunehmendem Masse Private IaaS-Clouds (Infrastructure as a Service) zu, die eine schnelle Bereitstellung und Skalierung der IT-Infrastruktur gemäss dem Endbenutzerbedarf ermöglichen. Doch nicht jede OpenStack® Cloud wird den Anforderungen einer Produktionsumgebung oder Ihren Performance-, Skalierbarkeits- und Sicherheitsstandards gerecht. Die Red Hat® OpenStack Platform erfüllt Ihre Anforderungen und kann Ihnen deshalb zu einem Wettbewerbsvorteil verhelfen.

Red Hat Ansible Tower

Ansible bietet ein besonders einfaches IT-Automatisierungs-Werkzeug für die Automatisierung der Bereitstellung von Cloud Anwendungen, der Konfigurationsverwaltung, dem Rollout von Applikationen, der Orchestrierung von intra Applikations-Services und vielen weiteren täglich wiederkehrenden IT Anforderungen.

Ansible wurde explizit designed für multi Tier Installationen. Es modelliert Ihre IT-Infrastruktur, indem es die Interaktion all Ihrer Systeme beschreibt, anstatt jedes System für sich zu betrachten.

Es werden keine Agenten benötigt und damit keine zusätzlichen Sicherheitsmassnahmen, wodurch Ansible sehr einfach auszurollen ist. Zudem verwendet es mit YAML in den Ansible Playbooks eine sehr einfach zu erlernende Programmiersprache, mit der Sie Ihre Automatisierungstasks in nahezu natürlichem Englisch beschreiben können.